miércoles, 12 de octubre de 2016

lunes, 20 de junio de 2016

INKSCAPE I

En esta entrada os presentaré muchas de las cosas que puedes realizar con la aplicación de Inkscape.

Esta aplicación requiere conocimientos previos sobre la misma para poder utilizarla, para ello hay muchos tutoriales en Internet. Este es uno de los muchos que hay: https://www.youtube.com/watch?v=W4oZGi6tByU

En esta imagen observamos muchas de las cosas que nos permite hacer; rotar imagenes, crear figuras, modificar los textos dándole formas y colores, crear curvas...

Teniendo un manejo de la aplicación podrás realizar cosas muy interesantes y útiles.

miércoles, 15 de junio de 2016

INKSCAPE II

En esta entrada os presentaré el logo de Volkswagen, realizado con el programa Inkscape.

Los pasos que yo he utilizado son los siguientes:

1º Hacer un círculo negro.

2º Hacer dos triángulos, con distintos colores (para diferenciarlos) formando una V que duplicaremos. Todo esto dentro del primer círculo negro.

3º En este paso ya tendremos creada una especie de W, unimos la W con el círculo.

4º Ahora, solo nos quedará introducirle un rectángulo muy pequeño.

5º Por último, al unir todo, añadimos un círculo que contenga solo trazo sin relleno rodeando todo lo creado anteriormente.

En este caso, yo personalicé el símbolo poniéndole mi nombre.

Este es el resultado final ¡Espero que os guste!

jueves, 26 de mayo de 2016

El diseño vectorial

Una imagen vectorial es una imagen digital formada por objetos geométricos independientes (segmentos, polígonos, arcos, etc.), cada uno de ellos definido por distintos atributos matemáticos de forma, de posición, de color, etc. Por ejemplo un círculo de color rojo quedaría definido por la posición de su centro, su radio, el grosor de línea y su color.

Este formato de imagen es completamente distinto al formato de las imágenes de mapa de bits, también llamados imágenes matriciales, que están formados por píxeles. El interés principal de los gráficos vectoriales es poder ampliar el tamaño de una imagen a voluntad sin sufrir la pérdida de calidad que sufren los mapas de bits. De la misma forma, permiten mover, estirar y retorcer imágenes de manera relativamente sencilla. Su uso también está muy extendido en la generación de imágenes en tres dimensiones tanto dinámicas como estáticas.

Todos los ordenadores actuales traducen los gráficos vectoriales a mapas de bits para poder representarlos en pantalla al estar ésta constituida físicamente por píxeles.

La diferencia entre el diseño vectorial y los editores gráficos convencionales es que mientras que las imagenes vectoriales están formadas por objetos geométricos, los editores graficos convencionales solo permiten la edición apoyada en computadores de imágenes digitales o fotos escaneadas mayormente y son modificadas, optimizadas, manipuladas, etc.

En estas imágenes podéis observar la diferencia que hay al acercar con zoom, una imagen vectorial y una imagen convencional.

1º Imagen convencional

2º Imagen vectorial

Este ejemplo os va a ayudar a entender mejor lo que es:

Lo primero que hay que hacer es agregar este símbolo, después le agregáis color y a continuacion modificais la forma de la "a" en este caso.

A continuación lo que hare será crear un logo personal, en las imagenes podéis ver los pasos que realicé:

A continuación os presentaré una rotoscopia:

Webgrafía: https://es.wikipedia.org/wiki/Gr%C3%A1fico_vectorial

viernes, 6 de mayo de 2016

Pixlr III: Cambio de Fondo

En esta entrada os enseñaré a cambiar el fondo de una fotografía, lo primero que debemos de hacer es escoger una imagen la cual vayamos a recortar. Un ejemplo podría ser esta:A continuación para recortarla utilizaremos la aplicación GIMP (que es un editor de imágenes). Subiremos la foto:

Depués seleccionaremos la tercera herramienta (una especie de cuerda), con la que podremos recortar el torso del cuerpo.

Una vez realizado esto, a continuación tenemos que eliminar el fondo. Para eso seguiremos estos pasos:

1º Seleccionamos el modo de invertir.

2º Capa, tranparencia y añadir capa alfa.

3º Utilizamos la goma borrando todo el fondo.

El siguiente paso es buscar una imagen para poner de fondo, un ejemplo podría ser esta.

Lo único que nos quedaría por hacer es insertar la foto recortada en la de fondo. Para eso no debemos de cerrar la imágen recortada, y después abrir la nueva (playa).

Con la opción de Editar > Copiar, copiamos la recortada (el chico) y pegamos la nueva (playa).

Sería una capa pegada, que la podemos mover libremente. Dependiendo de el tamaño debemos ajustar la imagen pegada con la herramienta Escalar hasta tener el tamaño preciso.

Por último, para fijar el fondo, solo basta con pulsar fuera de la selección y ya tendrás tu imagen lista.

miércoles, 4 de mayo de 2016

Pixlr: II: Restaurar y Colorear Fotos Antiguas

En esta entrada os explicaré como podéis restaurar y colorear una imagen antigua.

Lo primero que hay que hacer es subir una foto al Pixlr II, a continuación seleccionar el "adjustment" y dentro de esto vas a encontrar distintas aplicaciones para mejorar tu fotografía. Dentro de todas estas escoges "heal" cuyo significado es sanar. Después vas jugando un poco con este modo y aplicándolo poco a poco para que los rasgos de la cara no se emborronen. Por último, en la imagen le aplicas brillo para que se vea mejor.

A continuación, podéis pintar la imagen usando Pixlr

Photo Editor.

1.Abres la imagen, pinchas y se abren todas las

herramientas.

2.Seleccionas el pincel; escogiendo los colores que quieras

y comienzas a colorear tu imagen.

Ahora os presentare unos gifts para que podais ver la evolución de la imagen.

GIFT

GITF COLOREADO

martes, 12 de abril de 2016

El Retoque Fotográfico

El retoque fotográfico es una técnica que

permite obtener otra imagen modificada, ya sea para lograr una mejor calidad o

más realismo, o para obtener una composición totalmente diferente que

distorsione la realidad. Para llevar a cabo dicho proceso, se utilizan

mayoritariamente programas informáticos.

Utilizando distintas técnicas de retoque fotográfico es bastante simple

mejorar la calidad de las imágenes originales, consiguiendo así un resultado

superior en calidad con respecto a la imagen original. Además también pueden

conseguirse efectos impactantes o simplemente corregir diversos errores en las

imágenes originales.

Las

técnicas de retoque fotográfico digital son hoy en día muy utilizadas como

método de post-producción, sobre todo en ámbitos donde la imagen es lo que

vende. Se da mucho su utilización en las producciones de modelaje, ya que la

perfección en las modelos debe ser alcanzada a toda costa.

También

se utiliza para publicidad cumpliendo una parte muy importante del trabajo

final. Muchas veces nos encontramos con fotografías que son irreproducibles en

la realidad solamente utilizando una cámara. Para esto se recurre al

"fotomontaje" o retoque digital en donde se pueden manipular varias

fotografías para crear una composición final. Hoy por hoy la tecnología permite

un sin fin de propuestas gracias a los distintos software utilizados y las

distintas técnicas (ilustración, CGI, 3D y más). El programa más usado en la

actualidad es el Adobe Photoshop.

Los principales programas de retoque son:

Adobe Photoshop: Photoshop

es, sin duda alguna, el programa de retoque fotográfico por excelencia. En su

nueva versión CS6, encontramos en un primer vistazo su renovada interfaz, sus

nuevas herramientas, un motor gráfico más rápido, guardado en segundo plano y

un montón de mejoras que, sumadas a las ya alcanzadas, hace de este programa

uno de los más utilizados y queridos por los diseñadores gráficos y fotógrafos

de todo el mundo.

Pixelmator: Con

este programa no echarás en falta casi ninguna de las cualidades del programa

de referencia, Photoshop. Esta aplicación solo está disponible para Mac y su

reducido precio lo hace ser una seria opción si estás pensando comprar un

programa de retoque. Pensada para trabajar en el mundo Apple, su interfaz está

optimizada para trabajar con las nuevas pantallas Retina y ofrece

compatibilidad total con iCloud y Mac OS X Mountain Lion.

The

Gimp: Otro

de los programas referente en cuanto a retoque fotográfico se refiere, además

de ser el único gratuito de la lista, está a la altura de cualquier programa de

pago. Una alternativa de retoque fotográfico muy digna. En su caja de

herramientas encontrarás todo lo necesario para corregir tus imágenes. Tienes

versiones del programa para los distintos sistemas operativos, incluidos Linux,

Windows y Mac OS X.

Paintshop

Pro X5 Ultimate: Otra gran alternativa si quieres

comprar un programa de retoque. Con esta aplicación creada para poder ser

manejada por un usuario medio hasta por un profesional de la fotografía.

Aperture: Creado

por Apple, este editor de fotografías nacido para rivalizar con Photoshop, es

una potente aplicación solo compatible con equipos Mac. Con esta herramienta

podrás retocar, modificar y mejorar todas tus fotografías. Esta optimizado para

ser utilizado en las nuevas pantallas Retina de los Macbook Pro, y se integra

con la aplicación iPhoto de Apple, además de con las redes sociales Facebook y

Flickr.

El retoque fotográfico es una herramienta muy útil,

sobre todo para usarlo en revistas, páginas de moda...etc. Hay que saber

utilizar bien estos programas ya que si no los usas bien se va a notar demasiado

en las fotos. Un uso exagerado del retoque va a llevar a ver una imagen poco

real. Las revistas deberían de tener más cuidado con usarlo, ya que los cuerpos

de las modelos muchas veces se ven demasiado delgados y eso algunas veces

afecta a la sociedad.

Aquí os presento una imagen con retoque fotográfico:

Usando la aplicación de PIXLR Express también se pueden

hacer cambios en las fotos:

1ª Foto sin cambios:( tal cual de internet)

2ª Foto con algunos cambios:

Algunos de los cambios realizados en esta foto son el

color de piel de la modelo y si os fijáis sus curvas.

viernes, 18 de marzo de 2016

jueves, 17 de marzo de 2016

Peligros de Internet III

En esta entrada os voy a hablar sobre los riesgos de publicar tu información personal en las redes sociales.Hoy en día es muy peligroso publicar determinada información personal en tus redes sociales, ya que de esta manera la gente puede obtener tu información.

Para mi es un tema importante, principalmente por mi edad. Lo correcto seria siempre limitar tu información poniéndola siempre para que sea privada, lo principal sería usar un nombre ficticio, cosa que la mayoría de la gente no utiliza. No subir fotos personales sin tener la cuenta privada y sobre todo tener mucho cuidado con las cosas que se suben.

La mayoría de las redes sociales nos dan la opción de privatizar tu perfil, cosa que todos deberíamos hacer para que no se divulgaran las fotos por la red, y que cualquier persona tenga acceso a ellas.

La mayoría de las redes sociales nos dan la opción de privatizar tu perfil, cosa que todos deberíamos hacer para que no se divulgaran las fotos por la red, y que cualquier persona tenga acceso a ellas.Es muy peligroso usar las redes sociales para conocer gente ya que muchas personas solo aportan información engañosa( con su edad, localidad..).

Difundir datos sobre terceros me parece un acto de cobardía, es meterte en la intimidad de una persona difundiendo datos personales, que pueden acarrear muchos problemas.

Respecto a los escándalos (Street View, Angry Birds, Microsoft y Facebook),que incumplieron las normas de privacidad, me parece una burla hacia la gente, ya que confiamos en que estamos utilizando aplicaciones seguras y lo único que hacen es engañarnos. De modo que mucha información personal podría haber sido enviada a muchas empresas o a cualquier destino desconocido

La exposición de la imagen personal, puede ser peligrosa porque pueden empezar a circular vídeos o imágenes que crees privados por la red.

Internet Profundo

Internet profundo son páginas o mejor dicho repositorios de información, generalmente bases de datos, cuyo contenido no puede ser revisado por los buscadores y por lo tanto incluido en sus resultados de búsqueda.

Al contrario que otras páginas web,

estas bases de datos no son accesibles porque necesitan un usuario o

contraseña para acceder a ellas o bien son páginas dinámicas.

En esta imagen se entiende de manera sencilla lo que es el Internet Profundo

martes, 8 de marzo de 2016

Peligros de Internet II

Un bulo o noticia falsa, es un intento de hacer creer a

un grupo de personas que algo falso es real.

Un bulo informático es un mensaje de correo

electrónico con contenido falso o engañoso y atrayente. Normalmente es

distribuido en cadena por sus sucesivos receptores debido a su

contenido impactante que parece provenir de una fuente seria y fiable, o porque

el mismo mensaje pide ser reenviado.

Las personas que crean bulos suelen tener como objetivo

captar indirectamente direcciones de correo electrónico (para

mandar correo masivo, virus, mensajes

con suplantación de identidad, o más bulos a gran escala), o también engañar al

destinatario para que revele su contraseña o acepte un archivo de malware,

o también de alguna manera confundir o manipular a la opinión

pública de la sociedad.

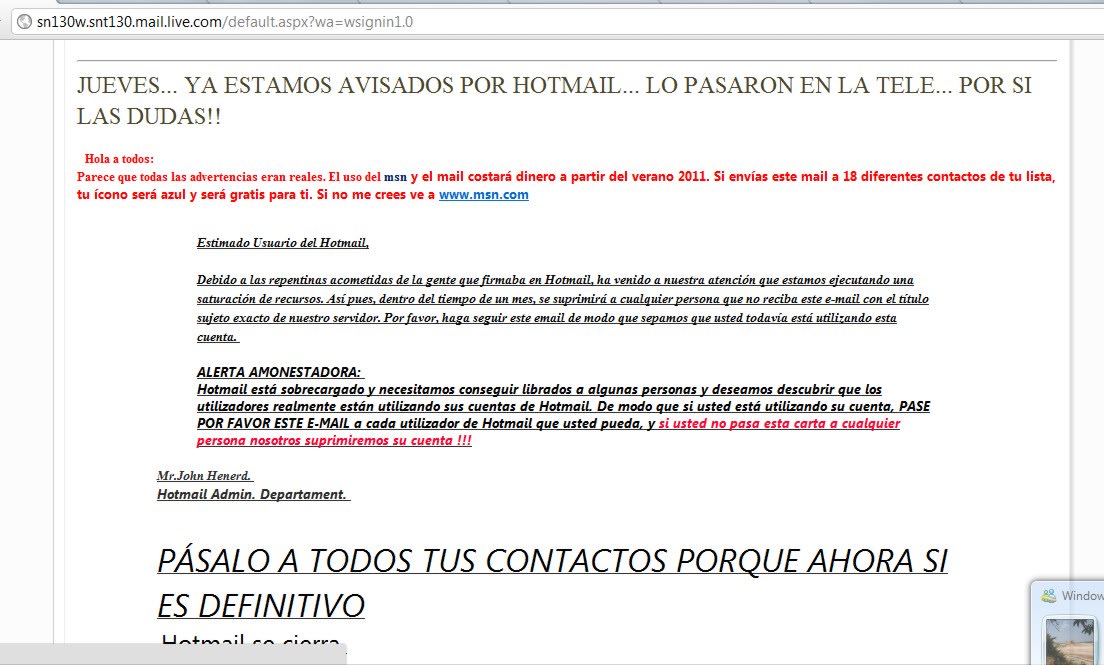

Un ejemplo de bulos de Internet es:

MSN

de pago

En diciembre de 2005 se expandió el rumor de que el portal

de contenidos MSN y todos sus servicios (incluyendo el Messenger) se iban a

volver de pago. A menos que reenviásemos este correo a 18 de nuestros contactos

(ni a uno más ni a uno menos, ojo) para que nuestro 'muñequito' se vuelva azul

y todo siga gratis.

Este es lo que decía el mensaje: "Hola! A partir del 1 de enero habrá que pagar MSN.

Todavía estas a tiempo de remediarlo si reenvías este mensaje a como mínimo 18 contactos. No es broma(lo puedes mirar en www.msn.com) Cuando se lo hayas enviado a 18 personas, recibirás un e-mail y tu muñequito se volverá azul.".

¿Cómo podemos identificar un bulo?

Estas pistas te pueden ayudar a identificar bulos:

- No tener fechas y

puedan circular el máximo tiempo posible por Internet.

- No tienen firma.

Es decir, supuestamente son anónimos, no se sabe quien lo ha puesto en

circulación.

- Utilizan un

gancho para captar la atención y despertar sensibilidades: miedos,

desgracias, injusticias, multas, pagos...Esto hace que muchos internautas

lo reenvíen a sus contactos "por si acaso es cierto".

- Contienen una petición

de reenvió con la que asegurar su difusión y firmeza en el tiempo.

- No citan fuentes

oficiales o citan fuentes cuya seguridad no se puede comprobar.

Aunque en su conjunto son falsas, suelen contener elementos verosímiles e

inquietantes, que les aportan cierta credibilidad.

- Algunos utilizan nombres de grandes compañías para causar más impacto entre los receptores del mensaje.

Delitos informáticos

Adware:

Un programa adware es aquel que difunde publicidad mientras

está funcionando. Estos programas incluyen un código de seguimiento, que recoge

información sobre el usuario, funcionando como programa espías o spyware.

Hacker:

Personas especialistas en las tecnologías de la información

y telecomunicaciones que utilizan sus conocimientos con fines maliciosos como

el acceso ilegal a redes privadas, el robo de información... Existen dos tipos

de hackers:

“White

Hat”: especialistas en informática que utilizan sus conocimientos con

el fin de detectar cualquier tipo de vulnerabilidad, errores o fallos de

seguridad... para poder solucionarlos y evitar posibles ataques.

· “Black

Hat” o “Cracker”: expertos en seguridad informática que tratan de

detectar las debilidades o deficiencias de programas y equipos informáticos,

para obtener algún tipo de beneficio.

Exploit:

Programa que aprovecha los fallos de seguridad, defectos o

vulnerabilidades de otros programas o sistemas informáticos, para obtener algún

tipo de beneficio o de llevar a cabo una acción concreta, como acceder a

recursos protegidos, controlar sistemas sin autorización...

Hoax:

Un hoax es un mensaje con información falsa, que pretende

avisar de la aparición de nuevos virus, transmitir leyendas urbanas o mensajes

solidarios, difundir noticias impactantes... Los hoaxes se caracterizan por

solicitar al destinatario que reenvíe el mensaje a todos sus contactos, así

logran captar las direcciones de correo de usuarios a los que despúes se les

enviarán mensajes con virus, spam, phishing…

Pretende obtener datos confidenciales de usuarios como

contraseñas o claves de acceso a cuentas bancarias. Para conseguir esta

información, se realizan envíos masivos de correos electrónicos, que simulan

proceder de entidades de confianza.

Scam o Phishing Laboral:

Fraude similar al phishing, con el que comparte el objetivo

de conseguir datos confidenciales de usuarios, para acceder a sus cuentas

bancarias. Consiste en el envío masivo de correos electrónicos o la publicación

de anuncios en webs, en los que se ofrecen supuestos empleos muy bien

remunerados. Cuando el usuario acepta la oferta de trabajo, se le solicita que

facilite datos de sus cuentas bancarias, a través de un e-mail o accediendo a

una web, para ingresarle los supuestos beneficios.

Spam:

Consiste en el envío de mensajes no solicitados, con

contenido publicitario. El sistema más utilizado es el correo electrónico. Para

obtener la lista de direcciones de correo, emplean software especializado o

robots que rastrean páginas web en busca de direcciones, compran bases de

datos, utilizan programas de generación aleatoria de direcciones, copian las

direcciones de listas de correo...

Ahora os hablaré sobre el phising, explicado

anteriormente. Él pretende obtener datos confidenciales de usuarios como

contraseñas o claves de acceso a cuentas bancarias. El phishing puede causar

daños como la pérdida del acceso al correo, pérdidas económicas sustanciales...

Este tipo de robo de identidad se está haciendo cada vez más frecuente porque

las personas confiadas revelan información personal (como números de tarjetas

de crédito..). Estos problemas se pueden denunciar fácilmente siguiendo estos pasos: https://www.gdt.guardiacivil.es/webgdt/denuncia.php

domingo, 28 de febrero de 2016

PELIGROS DE INTERNET I

Como todos sabemos Internet está aumentando cada vez más su influencia en nuestra forma de vida, ya no solo es un sitio donde buscar información, se ha convertido en una herramienta que nos permite en muchas ocasiones ahorrar tiempo (podemos realizar trámites administrativos, bancarios,....) y dinero (artículos en Internet pueden ser más baratos), además cada vez utilizamos mucho más Internet para ampliar nuestras relaciones personales. Pero Internet tiene algunas desventajas.

El malware, también llamado badware, código maligno, software malicioso o software malintencionado, "es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora o sistema de información sin el consentimiento de su propietario". El término malware es muy utilizado por personas con gran capacidad de la informática para referirse a una variedad de software hostil, intrusivo o molesto. El término virus informático suele aplicarse de forma incorrecta para referirse a todos los tipos de malware, incluidos los virus verdaderos. El software se considera malware en función de los efectos que provoque en un computador. El término malware contiene distintos tipos:

- Virus: Son programas de ordenador como el Word o el Photoshop, pero en vez de estar diseñados para hacer algo útil han sido concebidos para dañar los sistemas informáticos en mayor o menor medida.

- Gusano: Son programas que se reproducen por sí mismo, que puede viajar a través de redes utilizando los mecanismos de éstas y que no requiere respaldo de software o hardware (como un disco duro, un programa host, un archivo, etc.) para difundirse.

- Troyano: Son programas maliciosos capaces de introducirse en un ordenador y permitir el acceso a usuarios externos, a través de una red local o de Internet, con el fin de recabar información o controlar a la máquina.

- Spyware: Es un software que una vez introducido en el ordenador realiza un seguimiento de la información personal del usuario y la pasa a terceras entidades, generalmente con fines publicitarios.

- Adware: Es un software que despliega publicidad, ya sea por distintas ventanas del ordenador, cambiando nuestra página principal o agregando barras de herramientas al browser.

- Spam: Es el correo basura o sms basura a los mensajes no solicitados, habitualmente de tipo publicitario, enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor. Aunque se puede hacer por distintas vías, la más utilizada entre el público en general es la basada en el correo electrónico.

Como todos os estaréis preguntando si podemos o no evitar el malware, la respuesta se divide en dos partes: vigilancia personal y herramientas de protección. El correo electrónico es una de las formas más comunes por las que los criminales propagan malware. En muchos casos, el correo electrónico puede disfrazarse para que parezca que lo envió un amigo o empresa conocida, como un banco.

Tenga cuidado con los correos electrónicos que contengan

enlaces sospechosos o soliciten que proporcione sus contraseñas. Esto incluye a

todo correo electrónico que parezca provenir de algún amigo, pero que incluye

enlaces y mensajes como "mira este sitio web genial".

La vigilancia personal es la primera capa de protección

contra el malware. Sin embargo, no basta con ser cuidadosos solamente. Las

empresas legítimas que usted conoce y en las que confía también pueden ser

víctimas de cibercriminales, por lo que, incluso si usted accede a un sitio web

genuino, puede que no tenga la certeza de que no haya sido infiltrado por un hacker

para que el malware se descargue en su computadora o dispositivo móvil. Sin

importar cuánto cuidado tenga, seguirá estando en riesgo, a menos que tome

medidas adicionales.

Un cortafuegos (firewall) es una parte de un

sistema o una red que está diseñada para bloquear el acceso no autorizado.Se trata de un dispositivo o conjunto de dispositivos configurados para limitar,

cifrar, descifrar, el tráfico entre los diferentes ámbitos sobre la base de un

conjunto de normas y otros criterios.

Muchas veces no es necesario contar con soluciones de pago para tener protegido nuestro sistema de amenazas como virus, troyanos, spyware, malware...

Aunque en temas de seguridad lo mejor es la precaución,

hablaremos de las pautas a seguir para evitar los virus, malware, etc. Así como

de diferentes programas para tener una buena seguridad en nuestro PC con programas

gratuitos (antivirus gratis, firewall gratis anteriormente explicado, etc)

Frente a soluciones de pago que pueden resultar incluso

menos efectivas que otras soluciones gratis, podemos destacar varios productos.

Existen varios antivirus gratuitos en el mercado, destacaremos los que ofrecen una mejor protección frente a los virus, spyware, malware....

Avast Home Edition: Es un gran antivirus gratis que ofrece protección en tiempo real, protección

antiespías (spyware), anti-rootkit, escaneo del correo electrónico, protección

al abrir documentos y archivos, protección en messenger y programas P2P..

AVG Free Edition:

Completo antivirus gratuito (existe también una versión de pago) que incorpora

protección residente y protección antivirus, anti-spyware y escaneo del correo

electrónico. Además en su última versión incorpora la tecnología LinkScanner

para avisarnos sobre páginas peligrosas. No incorpora antirootkit , ni

protección en la mensajería instantánea, tampoco protección en tiempo real como

sus versiones profesionales (AVG antivirus Pro y AVG Internet Security) Tampoco

hay versión en español.

Bitdefender Free

Edition: Es el antivirus gratuito más flojo respecto a los comentado

anteriormente, no tiene ni protección en tiempo real, ni análisis de correo,

anti-spyware, etc. No es recomendable para un uso cotidiano. Tampoco está

disponible en español.¿Qué sistema operativo es más seguro?

Se han hablado horas y horas acerca de cuál es el

sistema operativo más seguro del mundo. Defensores y detractores de uno y otro

software han debatido largo y tendido sobre cuál expone más la privacidad del

usuario o compromete la estabilidad del sistema. Ahora, un nuevo estudio

realizado quiere poner fin a la polémica aunque arroja unos datos algo

sorprendentes.

Si eres de los que pensaba que sistemas como Linux o los

software de Apple para dispositivos móviles y ordenadores, eran más seguros que

Windows, estabas equivocado, o eso es lo que afirma un informe desarrollado por

GFI en base a los datos contrastados ofrecidos por la National

Vulnerability Database, un compendio de información del Gobierno estadounidense

acerca de los principales problemas de seguridad detectados en los diferentes

sistemas operativos.

Según los datos que se hacen ahora públicos, serían

los sistemas operativos de Apple los que más vulnerabilidades

presentan para sus usuarios. Ambos (OS X e iOS) consiguen las dos primeras

posiciones del ranking, con un total de 147 y 127 vulnerabilidades

respectivamente.El malware también esta presente en nuestros teléfonos móviles, a continuación, te daré algunos consejos que pueden ayudarte a mantener tu información personal fuera del alcance de delincuentes.

- Usa tiendas de apps legítimas: Descarga siempre tus aplicaciones desde tiendas legítimas como Google Play, Amazon Appstore o de Samsung apps. Estos sitios son monitoreados y analizados con frecuencia para buscar programas potencialmente peligrosos o fraudulentos.

- Cuidado con los piratas: La mayoría de aplicaciones piratas suelen contener algún tipo de malware. Puedes pagar un par de dólares para ese jueguito que siempre has querido y que te va a dar horas de entretenimiento (y de paso recompensar a los programadores por su trabajo) o puedes bajar la versión pirata y poner tu información personal en riesgo. La decisión no debe ser difícil.

- Activa los ajustes de Google: Google incluye varios ajustes en el sistema operativo Android que pueden prevenir ataques maliciosos o ataques de malware. Los dispositivos con Android 2.2 o superior (es decir ya casi todos los dispositivos Android) tienen acceso al escáner de malware de Google. Antes de instalar una aplicación que has descargado fuera de la tienda Google Play, Google revisa la aplicación y te advierte de las posibles amenazas.

Android Device Manager

Android Device Manager es una herramienta excelente, ya que permite eliminar la información de un móvil en caso de robo, también puede hacer que el dispositivo suene o timbre, para cuando se pierde o cuando se olvida en alguna parte y se halla en el modo de silencio.

viernes, 12 de febrero de 2016

Obsolescencia programada

En esta entrada hablaré sobre la obsolescencia

programada, y todos sus problemas. Aqui os dejo un video divertido de

lo que es.

Se cree que el origen se remonta a 1932, cuando Bernard London proponía terminar con la Gran Depresión lucrándose a costa de la sociedad a través de la obsolescencia planificada y obligada por ley (aunque nunca se llevase a cabo). Sin embargo, el término fue popularizado por primera vez en 1954 por el diseñador industrial estadounidense Brooks Stevens.

No podemos negar que la durabilidad de los productos que utilizamos es muy importante desde el punto de vista ambiental. Como hemos visto en otras ocasiones, hasta la segunda mitad del siglo pasado los equipos y bienes de consumo se consideraban algo que debía durar ya que se gastaba mucho dinero en ellos y debían estar en uso tanto tiempo como fuera posible.

Pero fue en los años XX del siglo pasado cuando se empezó a fraguar lo que conocemos en la actualidad como la obsolescencia programada.

Hay distintos tipos de obsolescencia programada:

Obsolescencia de función

Se da cuando un producto sustituye a otro por su funcionalidad superior.

Obsolescencia de calidad

Se da cuando el producto se vuelve obsoleto por un mal funcionamiento programado.

Obsolescencia de deseo

Ocurre cuando el producto, aun siendo completamente funcional y no habiendo sustituto mejor, deja de ser deseado por cuestiones de moda o estilo, y se le asignan valores peyorativos que disminuyen su deseo de compra y animan a su sustitución.

Obsolescencia incorporada

La primera de ellas, podría fácilmente ser considerada como un delito, ya que provoca un perjuicio económico a los usuarios que adquieren el producto con expectativas de duración y disponibilidad. Es fuente de controversia y es la forma más tratada en todas las fuentes de información.

Obsolescencia psicológica

Un gran número de electrodomésticos, especialmente los que se conocen como PAE (Pequeño Aparato Electrodoméstico), no duran tanto como en el pasado. Además los fabricantes promueven nuevos productos en función de la moda y el lujo, haciendo que los modelos anteriores no sean atractivos.La Obsolescencia Psicológica es común en la industria de la moda, y cada vez más, en la los bienes de consumo.

Obsolescencia tecnológica

Otra forma de obsolescencia programada es la actualización continua y rápida de productos como ordenadores, de entretenimiento, telefonía móvil.

La obsolescencia programada genera compras de sustitución e ingresos para las compañías. Este fenómeno es parte de la lógica del esquema extraer – fabricar – eliminar de las sociedades de consumo del siglo XX y comienzos del XXI.

A día de hoy la obsolescencia sigue estando presente en todos nuestros productos electrónicos.

jueves, 21 de enero de 2016

Los Huevos de Pascua

Todos os estaréis preguntando que tienen que ver los huevos de Pascua con la informática.

Los "Huevos de Pascua" es el nombre que los programadores le dan a las bromas internas. Ellos disfrutan al añadirle pequeñas e innecesarias características ocultas a su programa (a menudo la lista del equipo que hizo el programa y a veces fotos de los desarrolladores). Estas peculiaridades no son errores. Los programadores las agregan intencionalmente para obtener crédito por su trabajo a menudo no reconocido.

Los huevos de pascua son mensajes, gráficos, efectos de sonido, o cambios inusuales en el comportamiento de los programas, que se activan al ingresar un nombre, introducir ciertos comandos no documentados, clics con el ratón, o combinaciones de teclas. Se utilizó inicialmente el término huevo de pascua para describir a los mensajes ocultos en el código objeto de un programa por diversión, y que sólo podían encontrar aquellos que desensamblaban o navegaban por el código.

Ejemplos de Huevos de Pascua:

El huevo de pascua de Google

El huevo de pascua de Google

Aunque no se trate estrictamente de un huevo, hace unos años Google lanzó un juego que homenajeaba la Pascua y que con toda probabilidad fue creado con doble sentido. Así pues, si abres la página de Google y tecleas google easter egg (es decir, «el huevo de pascua de Google»). Acto seguido, pulsas Voy a tener suerte y accederás a una versión del buscador en cuya área inferior puedes jugar a un sencillo juego que se controla con el ratón. En él, manejas a un conejo que debe ir recogiendo huevos hasta formar la palabra Google.

Un shooter clásico en tu paquete de ofimática

Dos conceptos tan alejados como una hoja de cálculo y un shooter clónico de Space Invaders han terminado fusionándose gracias a este huevo de Pascua que se oculta en el paquete OpenOffice.org. Descúbrelo creando una nueva hoja en blanco en Calc. En la primera celda de la misma, teclea la siguiente fórmula: =game() y pulsa Return. En la celda aparecerá la siguiente leyenda: say what? Cuando esto suceda, escribe esta otra fórmula: =GAME(“StarWars”). Una nueva ventana te permitirá jugar al clásico juego de matar marcianitos.

El juego de carreras de Excel 2000

Después de esta versión se pidió que Excel no contenga más huevos de pascua debido al peso que le sumaba a la aplicación, sin dudas- una de las últimas muestras de la creatividad de los desarrolladores está plasmada en un juego de carreras de autos escondido entre las planillas. Para acceder, tenemos que seguir este camino: Archivo > Guardar como página web > Publicar > Seleccionar “Añadir interactividad” > Publicar > Cerrar Excel > Abrir Internet Explorer > Abrir > Abrir el archivo guardado desde Excel > ir a la celda 2000 > Seleccionar la columna A y arrastrar hasta ZZ > Presionar Tab > Presionar Tab hasta estar en la columna WC > Presionar Ctrl+Alt+Shift y hacer clic en el logo de Excel para comenzar el juego.

Los unicornios de la calculadora de Google

La calculadora de Google es mágica, hasta nos puede dar el significado de la vida –por si no lo sabían, es 42. Si buscamos el número de cuernos que tiene un unicornio, más el número más solitario, tendremos la respuesta evidente: 2.

Trampas en el Buscaminas

Para algunos era lo más aburrido del mundo, mientras que otros jamás entendieron cómo jugar. Pero el MineSweep, tal era su nombre en inglés, contaba con una legión de fanáticos. Y para ellos estaba creado este huevo de pascua, en Windows XP, donde escribiendo xyzzy podíamos obtener pistas sobre la ubicación de las minas.

Para buscar esta información utilicé las siguientes páginas:

http://www.pcactual.com/articulo/actualidad/especiales/7365/huevos_pascua_descubre_que_esconden_las_aplicaciones_serias.html

https://es.wikipedia.org/wiki/Huevo_de_pascua_%28virtual%29

Suscribirse a:

Comentarios (Atom)