ACTIVIDAD VOLUNTARIA

https://drive.google.com/file/d/0B6--UKuvVopOcEYwMF9aa3ZlaVk/view

viernes, 18 de marzo de 2016

jueves, 17 de marzo de 2016

Peligros de Internet III

En esta entrada os voy a hablar sobre los riesgos de publicar tu información personal en las redes sociales.Hoy en día es muy peligroso publicar determinada información personal en tus redes sociales, ya que de esta manera la gente puede obtener tu información.

Para mi es un tema importante, principalmente por mi edad. Lo correcto seria siempre limitar tu información poniéndola siempre para que sea privada, lo principal sería usar un nombre ficticio, cosa que la mayoría de la gente no utiliza. No subir fotos personales sin tener la cuenta privada y sobre todo tener mucho cuidado con las cosas que se suben.

La mayoría de las redes sociales nos dan la opción de privatizar tu perfil, cosa que todos deberíamos hacer para que no se divulgaran las fotos por la red, y que cualquier persona tenga acceso a ellas.

La mayoría de las redes sociales nos dan la opción de privatizar tu perfil, cosa que todos deberíamos hacer para que no se divulgaran las fotos por la red, y que cualquier persona tenga acceso a ellas.Es muy peligroso usar las redes sociales para conocer gente ya que muchas personas solo aportan información engañosa( con su edad, localidad..).

Difundir datos sobre terceros me parece un acto de cobardía, es meterte en la intimidad de una persona difundiendo datos personales, que pueden acarrear muchos problemas.

Respecto a los escándalos (Street View, Angry Birds, Microsoft y Facebook),que incumplieron las normas de privacidad, me parece una burla hacia la gente, ya que confiamos en que estamos utilizando aplicaciones seguras y lo único que hacen es engañarnos. De modo que mucha información personal podría haber sido enviada a muchas empresas o a cualquier destino desconocido

La exposición de la imagen personal, puede ser peligrosa porque pueden empezar a circular vídeos o imágenes que crees privados por la red.

Internet Profundo

Internet profundo son páginas o mejor dicho repositorios de información, generalmente bases de datos, cuyo contenido no puede ser revisado por los buscadores y por lo tanto incluido en sus resultados de búsqueda.

Al contrario que otras páginas web,

estas bases de datos no son accesibles porque necesitan un usuario o

contraseña para acceder a ellas o bien son páginas dinámicas.

En esta imagen se entiende de manera sencilla lo que es el Internet Profundo

martes, 8 de marzo de 2016

Peligros de Internet II

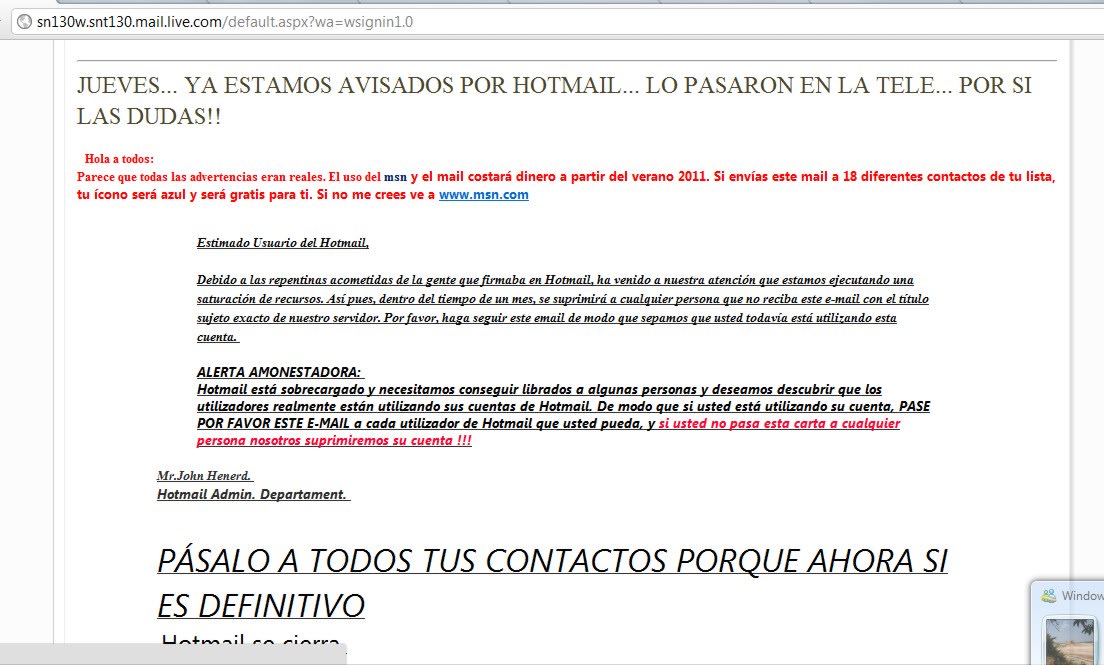

Un bulo o noticia falsa, es un intento de hacer creer a

un grupo de personas que algo falso es real.

Un bulo informático es un mensaje de correo

electrónico con contenido falso o engañoso y atrayente. Normalmente es

distribuido en cadena por sus sucesivos receptores debido a su

contenido impactante que parece provenir de una fuente seria y fiable, o porque

el mismo mensaje pide ser reenviado.

Las personas que crean bulos suelen tener como objetivo

captar indirectamente direcciones de correo electrónico (para

mandar correo masivo, virus, mensajes

con suplantación de identidad, o más bulos a gran escala), o también engañar al

destinatario para que revele su contraseña o acepte un archivo de malware,

o también de alguna manera confundir o manipular a la opinión

pública de la sociedad.

Un ejemplo de bulos de Internet es:

MSN

de pago

En diciembre de 2005 se expandió el rumor de que el portal

de contenidos MSN y todos sus servicios (incluyendo el Messenger) se iban a

volver de pago. A menos que reenviásemos este correo a 18 de nuestros contactos

(ni a uno más ni a uno menos, ojo) para que nuestro 'muñequito' se vuelva azul

y todo siga gratis.

Este es lo que decía el mensaje: "Hola! A partir del 1 de enero habrá que pagar MSN.

Todavía estas a tiempo de remediarlo si reenvías este mensaje a como mínimo 18 contactos. No es broma(lo puedes mirar en www.msn.com) Cuando se lo hayas enviado a 18 personas, recibirás un e-mail y tu muñequito se volverá azul.".

¿Cómo podemos identificar un bulo?

Estas pistas te pueden ayudar a identificar bulos:

- No tener fechas y

puedan circular el máximo tiempo posible por Internet.

- No tienen firma.

Es decir, supuestamente son anónimos, no se sabe quien lo ha puesto en

circulación.

- Utilizan un

gancho para captar la atención y despertar sensibilidades: miedos,

desgracias, injusticias, multas, pagos...Esto hace que muchos internautas

lo reenvíen a sus contactos "por si acaso es cierto".

- Contienen una petición

de reenvió con la que asegurar su difusión y firmeza en el tiempo.

- No citan fuentes

oficiales o citan fuentes cuya seguridad no se puede comprobar.

Aunque en su conjunto son falsas, suelen contener elementos verosímiles e

inquietantes, que les aportan cierta credibilidad.

- Algunos utilizan nombres de grandes compañías para causar más impacto entre los receptores del mensaje.

Delitos informáticos

Adware:

Un programa adware es aquel que difunde publicidad mientras

está funcionando. Estos programas incluyen un código de seguimiento, que recoge

información sobre el usuario, funcionando como programa espías o spyware.

Hacker:

Personas especialistas en las tecnologías de la información

y telecomunicaciones que utilizan sus conocimientos con fines maliciosos como

el acceso ilegal a redes privadas, el robo de información... Existen dos tipos

de hackers:

“White

Hat”: especialistas en informática que utilizan sus conocimientos con

el fin de detectar cualquier tipo de vulnerabilidad, errores o fallos de

seguridad... para poder solucionarlos y evitar posibles ataques.

· “Black

Hat” o “Cracker”: expertos en seguridad informática que tratan de

detectar las debilidades o deficiencias de programas y equipos informáticos,

para obtener algún tipo de beneficio.

Exploit:

Programa que aprovecha los fallos de seguridad, defectos o

vulnerabilidades de otros programas o sistemas informáticos, para obtener algún

tipo de beneficio o de llevar a cabo una acción concreta, como acceder a

recursos protegidos, controlar sistemas sin autorización...

Hoax:

Un hoax es un mensaje con información falsa, que pretende

avisar de la aparición de nuevos virus, transmitir leyendas urbanas o mensajes

solidarios, difundir noticias impactantes... Los hoaxes se caracterizan por

solicitar al destinatario que reenvíe el mensaje a todos sus contactos, así

logran captar las direcciones de correo de usuarios a los que despúes se les

enviarán mensajes con virus, spam, phishing…

Pretende obtener datos confidenciales de usuarios como

contraseñas o claves de acceso a cuentas bancarias. Para conseguir esta

información, se realizan envíos masivos de correos electrónicos, que simulan

proceder de entidades de confianza.

Scam o Phishing Laboral:

Fraude similar al phishing, con el que comparte el objetivo

de conseguir datos confidenciales de usuarios, para acceder a sus cuentas

bancarias. Consiste en el envío masivo de correos electrónicos o la publicación

de anuncios en webs, en los que se ofrecen supuestos empleos muy bien

remunerados. Cuando el usuario acepta la oferta de trabajo, se le solicita que

facilite datos de sus cuentas bancarias, a través de un e-mail o accediendo a

una web, para ingresarle los supuestos beneficios.

Spam:

Consiste en el envío de mensajes no solicitados, con

contenido publicitario. El sistema más utilizado es el correo electrónico. Para

obtener la lista de direcciones de correo, emplean software especializado o

robots que rastrean páginas web en busca de direcciones, compran bases de

datos, utilizan programas de generación aleatoria de direcciones, copian las

direcciones de listas de correo...

Ahora os hablaré sobre el phising, explicado

anteriormente. Él pretende obtener datos confidenciales de usuarios como

contraseñas o claves de acceso a cuentas bancarias. El phishing puede causar

daños como la pérdida del acceso al correo, pérdidas económicas sustanciales...

Este tipo de robo de identidad se está haciendo cada vez más frecuente porque

las personas confiadas revelan información personal (como números de tarjetas

de crédito..). Estos problemas se pueden denunciar fácilmente siguiendo estos pasos: https://www.gdt.guardiacivil.es/webgdt/denuncia.php

Suscribirse a:

Comentarios (Atom)